AzureAD

Informations Révision

Information | Valeur |

Version | 04.16.11 et plus |

Révision précédente | |

Arrêt Diapason | Non |

Présentation générale

Azure AD c’est quoi ?

Azure Active Directory (Azure AD) est un service de gestion des identités et des accès basés sur le cloud. Ce service permet aux collaborateurs d’une entreprise d’accéder à des ressources externes telles que Microsoft 365, le portail Azure et des milliers d’autres applications SaaS.

OAuth2 c’est quoi ?

OAuth est un protocole libre qui permet d'autoriser une application (ex : Diapason) à utiliser l'API sécurisée d'un autre site web (Ex : Office 365) pour le compte d'un utilisateur. OAuth n'est pas un protocole d'authentification, mais de « délégation d'autorisation ».

OAuth2 est la dernière version de ce protocole.

AzureAD, OAuth2 et Diapason

Dans Diapason, on peut se connecter à des boites aux lettres pour envoyer et recevoir des mails (ex : réception commande, envoi accusé de réception, etc.).

Microsoft a annoncé la dépréciation de l’authentification de base dans Exchange Online au 01 Octobre 2022.

L’accès à Office 365 doit maintenant se faire en utilisant le protocole OAuth2.

Diapason permet l’utilisation de ce protocole, mais il faut au préalable créer un compte Azure Active Directory (pour avoir le Tenant ID), puis ajouter une application (pour avoir le Client ID).

Ensuite Diapason va demander un jeton d’accès à AzureAD (un utilisateur de l’Active Directory donnera ponctuellement l’autorisation).

Ce jeton a une durée de validité limitée. Il sera utilisé pour accéder à Office 365.

Créer l’application

Prérequis

Pour ajouter une application d’entreprise à votre locataire Azure AD, vous avez besoin des éléments suivants :

Un compte d’utilisateur Azure AD.

Un des rôles suivants : Administrateur général, Administrateur d’application cloud ou Administrateur d’application.

La documentation Microsoft se trouve ici : https://docs.microsoft.com/fr-fr/power-apps/developer/data-platform/walkthrough-register-app-azure-active-directory

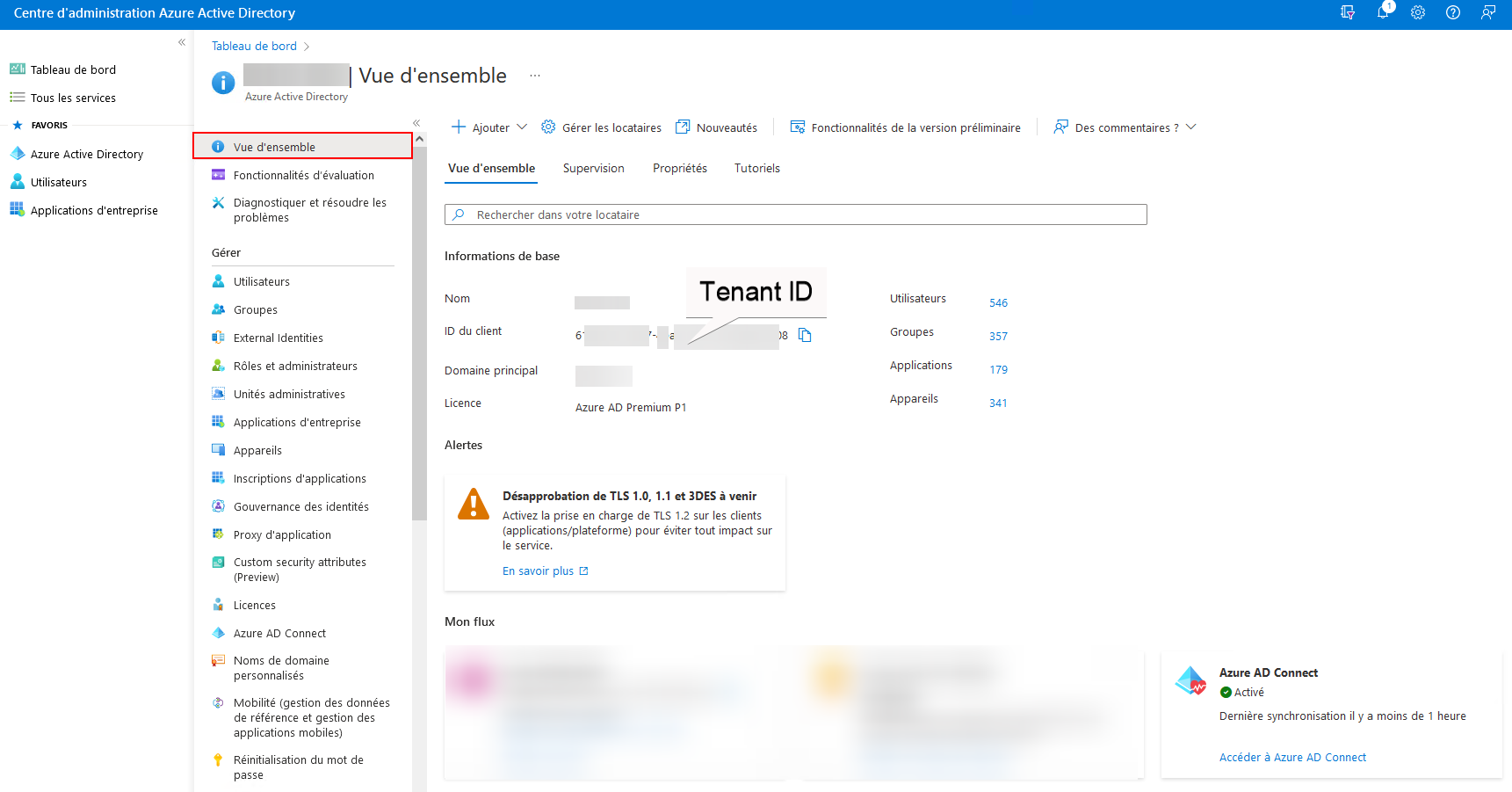

Accès Azure AD

Aller sur le site Azure AD : https://portal.azure.com/ et se connecter

On arrive sur le « Tableau de bord » :

Figure 1 Vue d’ensemble du tableau de bord

C’est là que l’on peut trouver le Tenant ID.

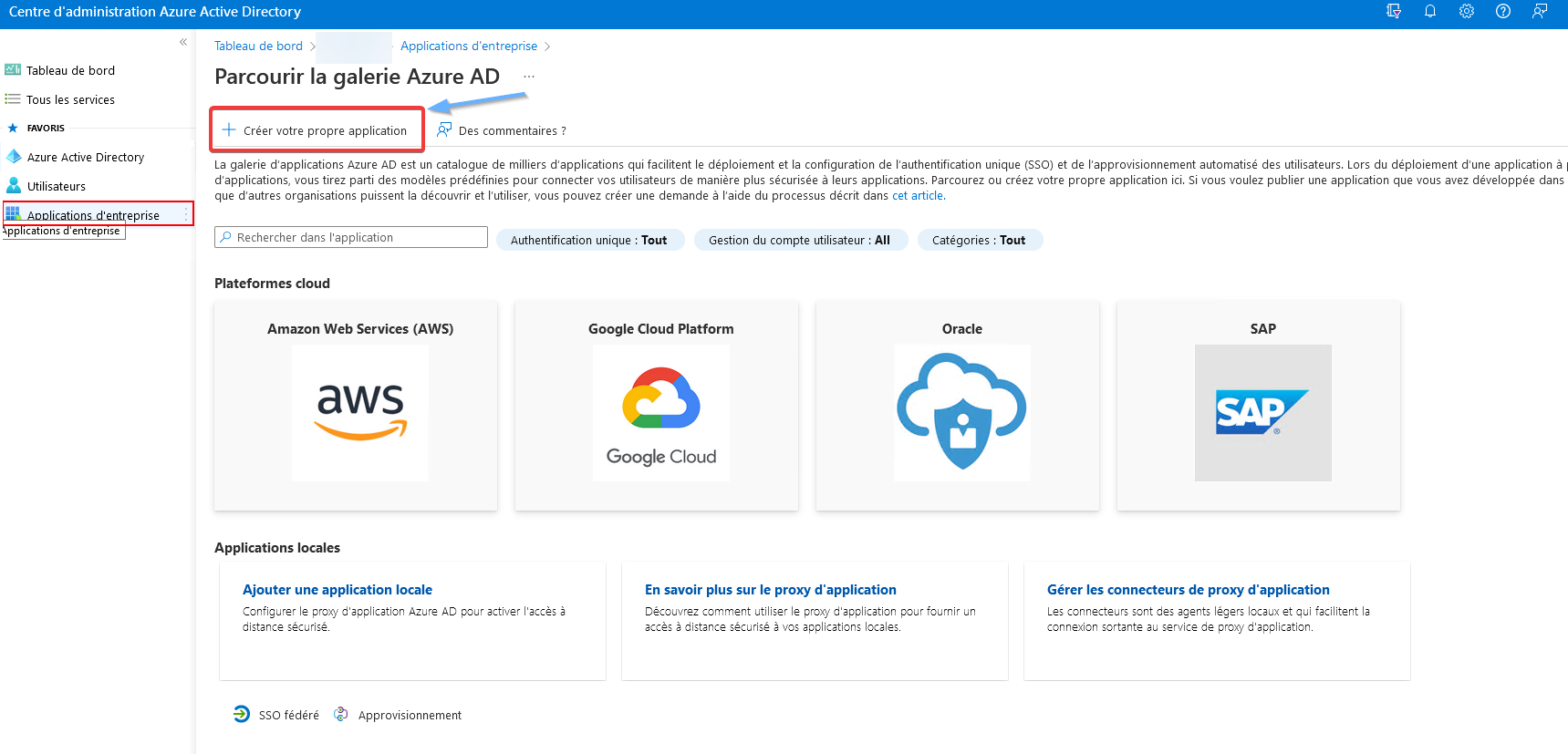

Ajouter une application

Choisir « Applications d’entreprise » dans le menu à gauche

Cliquer sur « Créer votre propre application

Figure 1 Applications d’entreprise

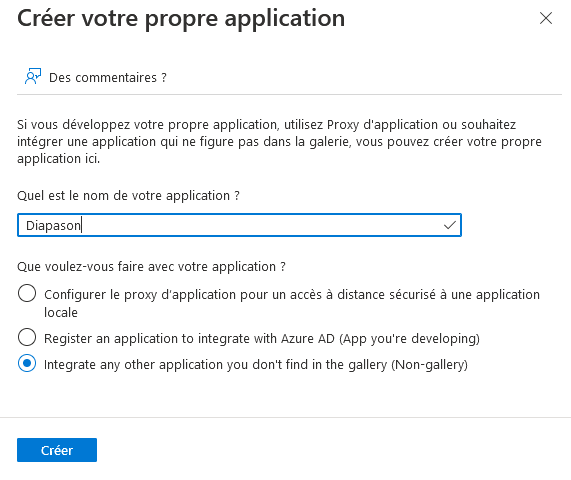

Saisir les informations de l’application

Son nom

Ce que vous voulez-faire avec l’application : prendre la dernière option

Figure 3 Créer votre propre application

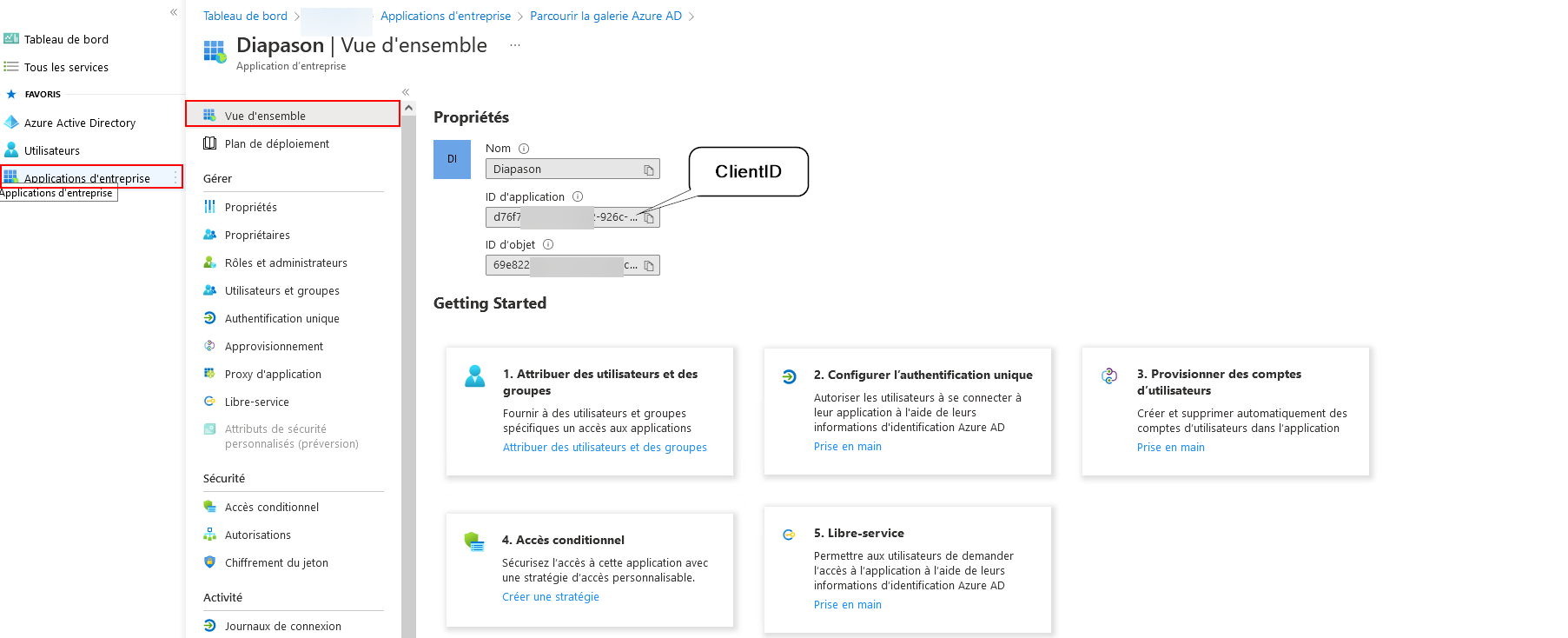

Vous arrivez alors sur les propriétés de votre application.

C’est là que vous trouvez le Client ID (ID d’application)

Figure 4 Propriétés de l’application

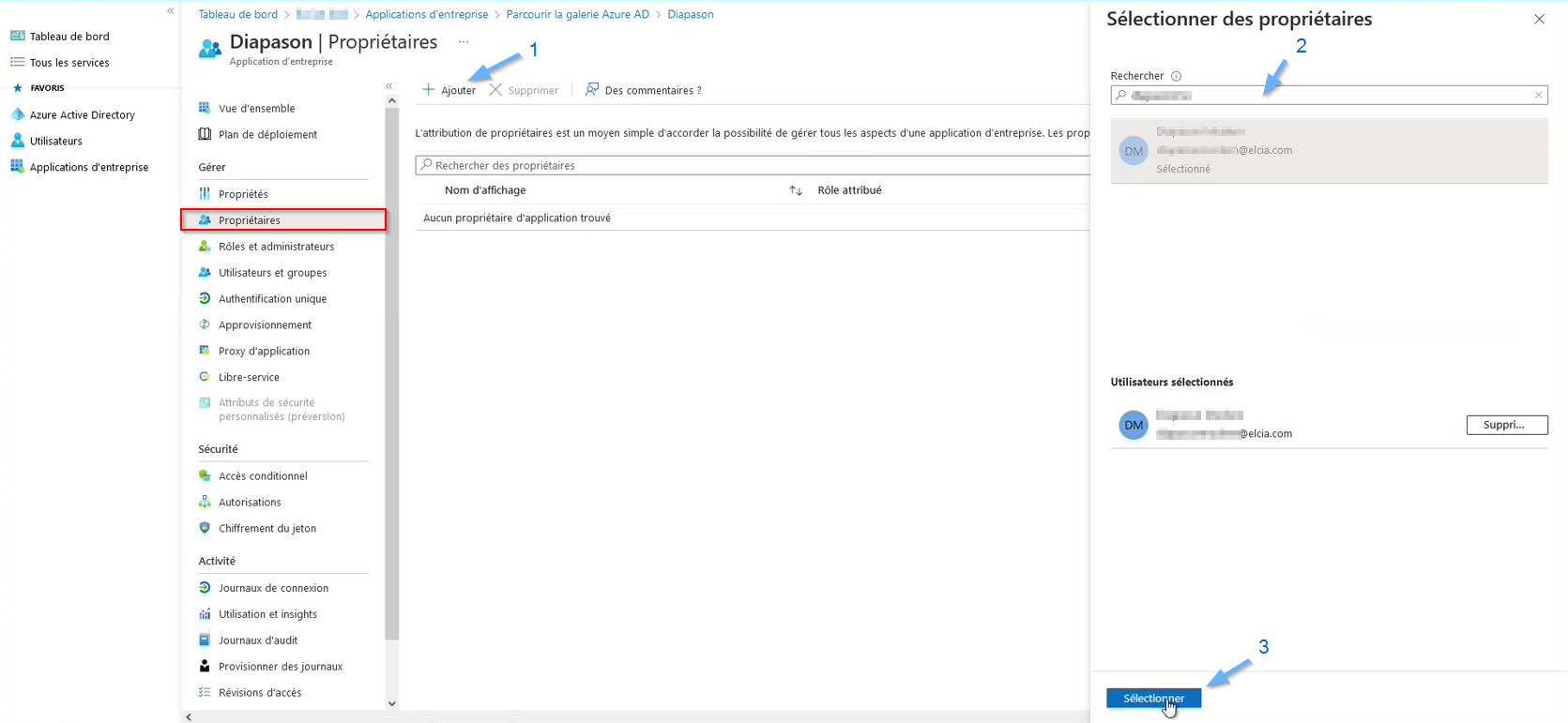

Définir le propriétaire de l’application

Choisir « Propriétaires » dans le menu à gauche

Cliquer sur « Ajouter »

Entrer le nom du compte qui servira à envoyer les mails dans la zone « Rechercher » à droite

Cliquer sur le compte qui a été trouvé

Cliquer sur « Sélectionner » en bas

Figure 5 Ajouter un propriétaire

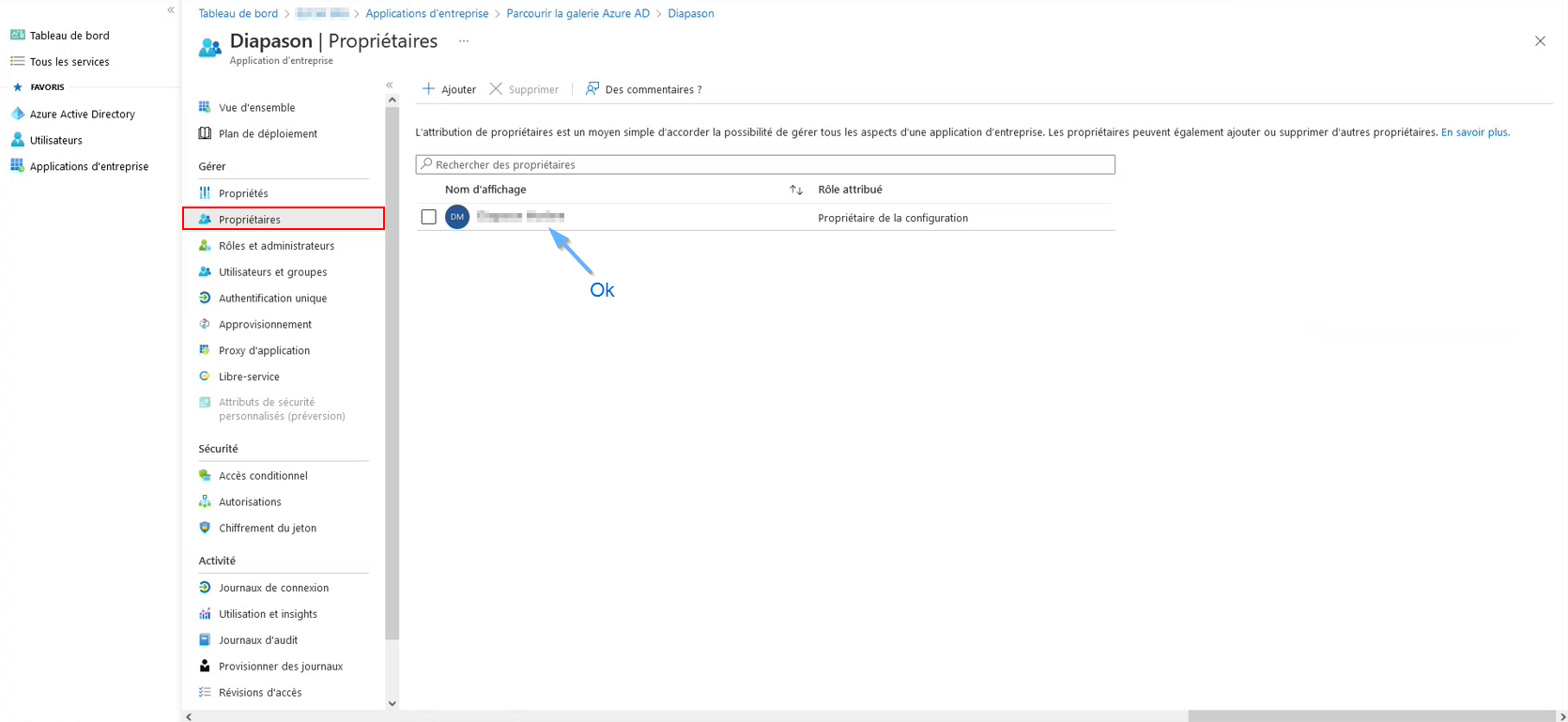

Le propriétaire doit maintenant apparaitre dans la liste

Figure 6 Liste des propriétaires

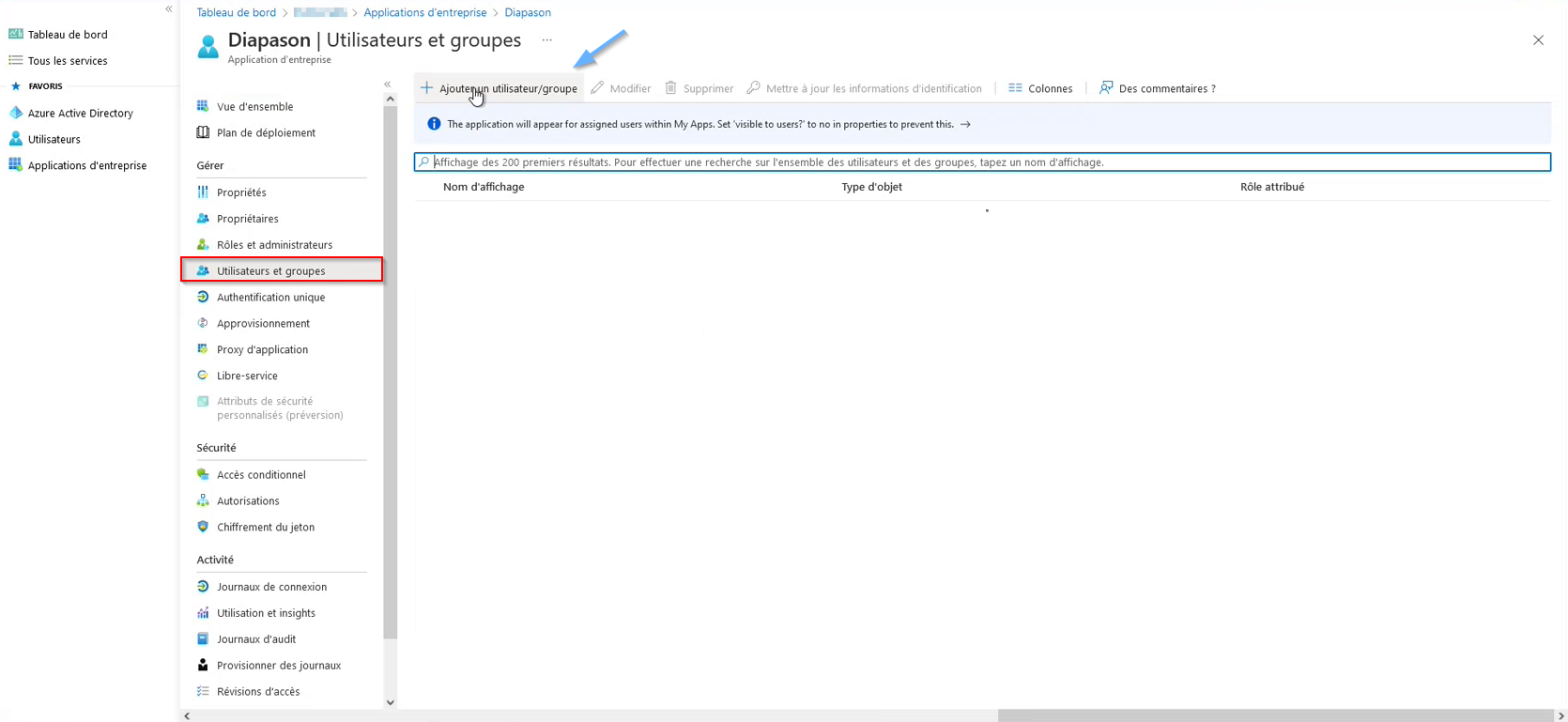

Ajouter un utilisateur

Choisir « Utilisateurs et groupes » dans le menu à gauche

Cliquer sur « Ajouter utilisateur/groupe »

Figure 7 Utilisateurs et groupes

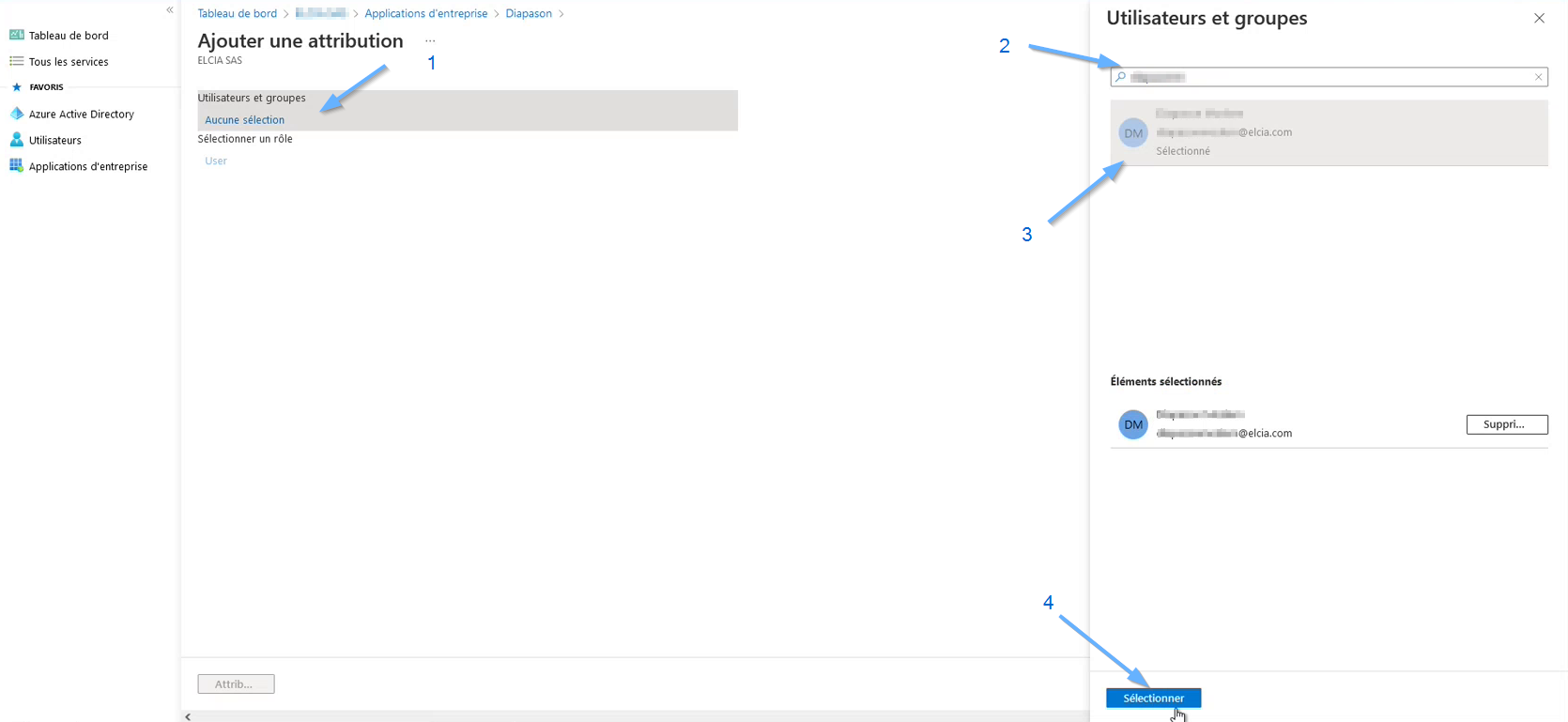

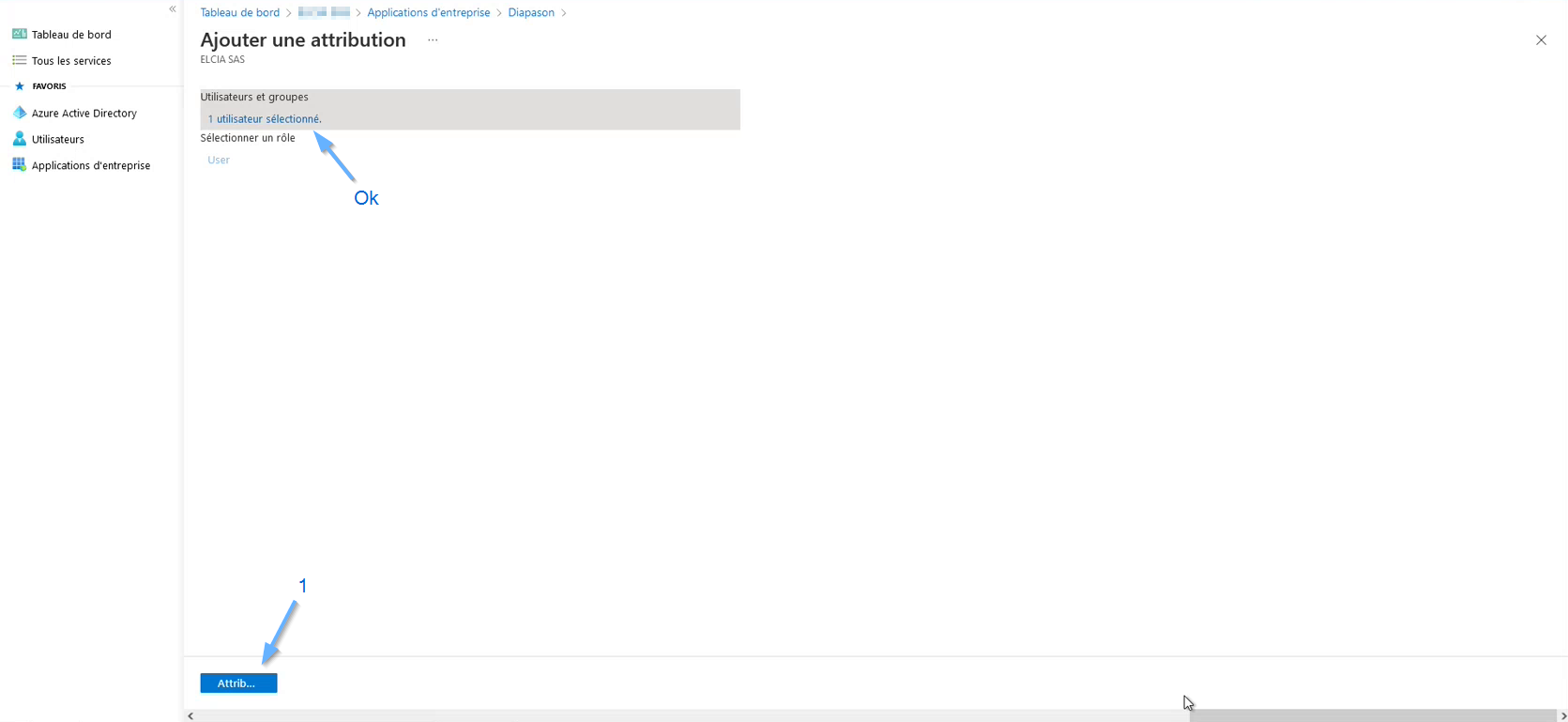

L’écran pour ajouter une attribution apparait :

Cliquer sur « Aucune sélection » : une zone de recherche apparait à droite.

Saisir le nom de l’utilisateur dans la zone de recherche.

Cliquer sur l’utilisateur

Cliquer sur « Sélectionner »

Figure 8 Ajout attribution

On voit que maintenant un utilisateur a été ajouté :

Vous pouvez maintenant « Valider » l’attribution

Figure 9 Validation attribution

On revient alors sur la liste des utilisateurs et on voit qu’il a bien été ajouté :

Figure 10 Utilisateur ajouté

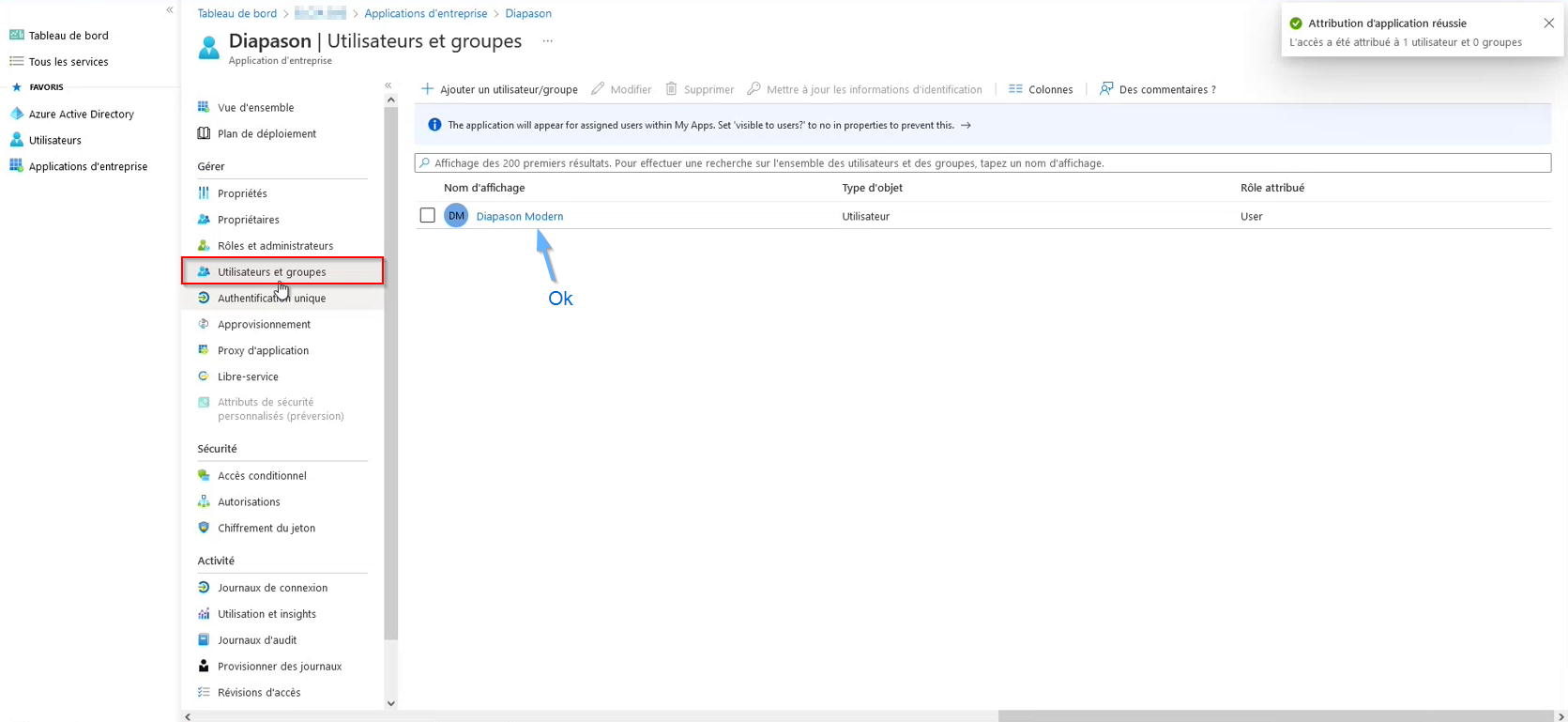

Vérifier l’inscription de l’application

Depuis le tableau de bord de l’entreprise (le niveau le plus haut, au-dessus des applications), choisir :

« Inscriptions d’applications »

Sélectionner « Toutes les applications »

Chercher l’application par son nom

Cliquer dessus

Figure 11 Inscription de l’application

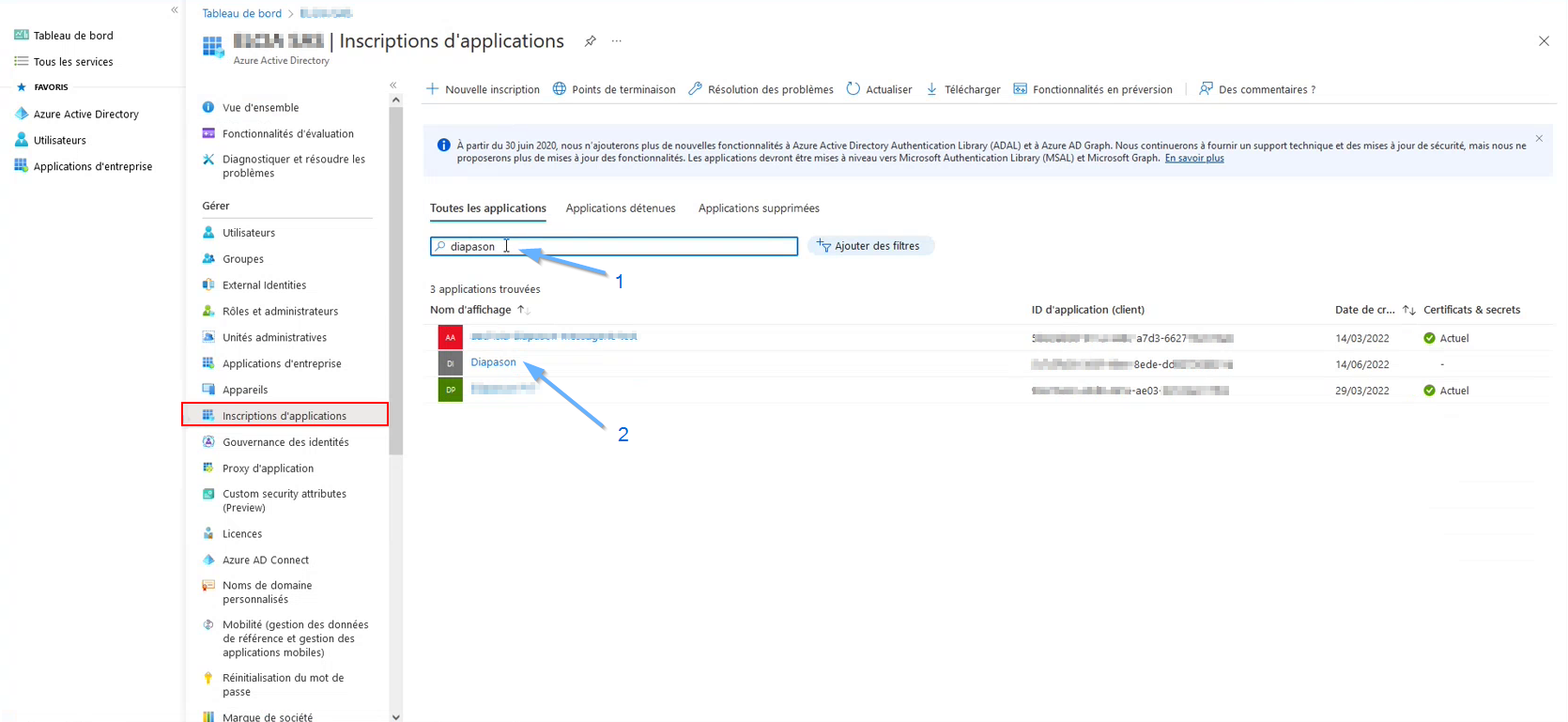

Ajout des API autorisées

Revenir sur l’inscription de l’application, choisir :

« API autorisée »

Cliquer sur « Ajouter une autorisation »

Figure 12 API autorisés

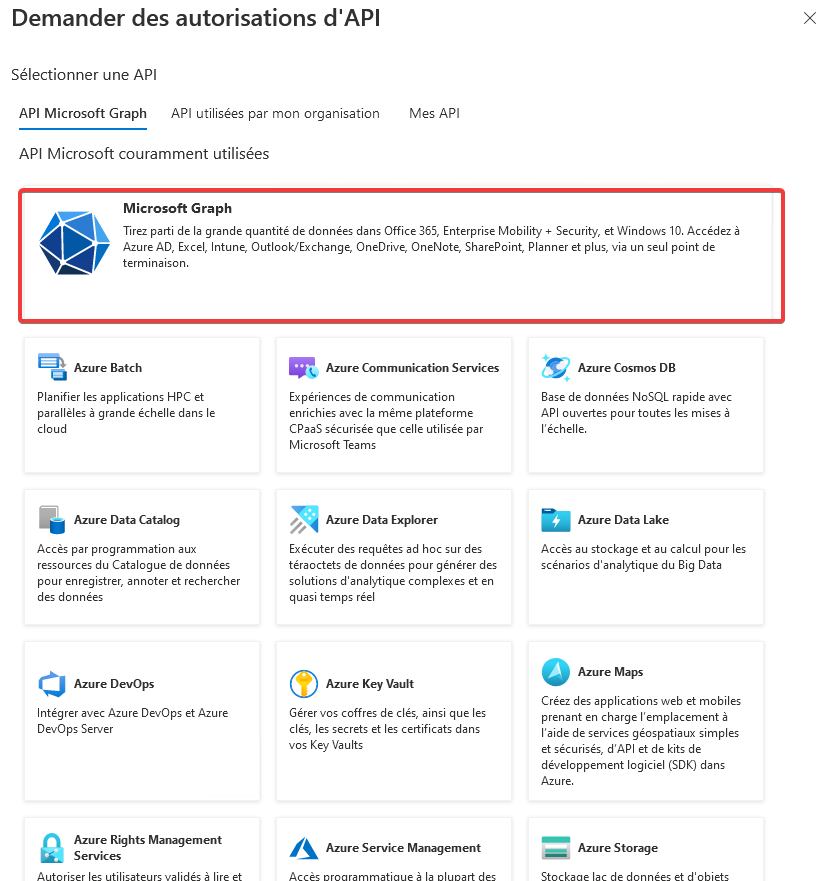

Sélectionner l’API « Microsoft Graph »

Figure 2 Sélection d'API

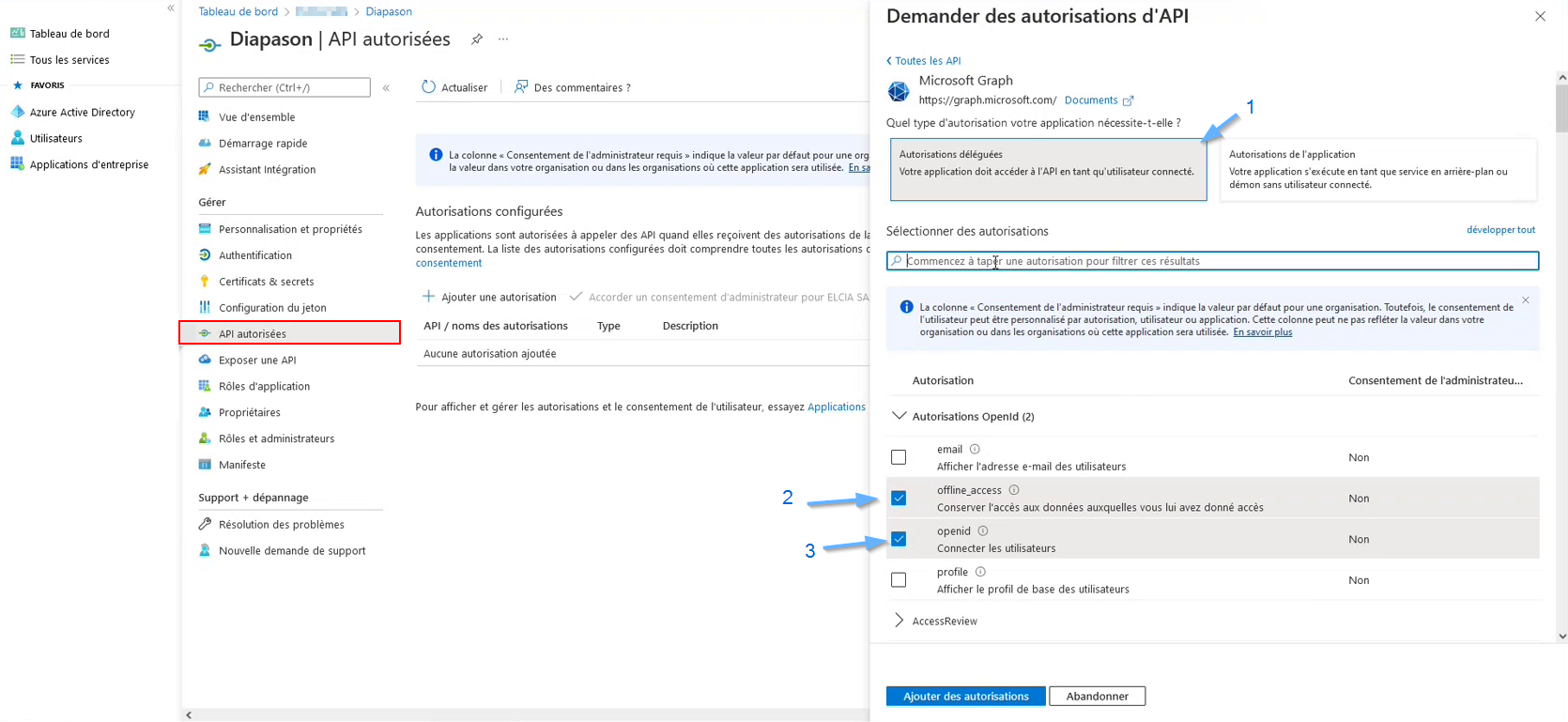

Une zone apparait à droite pour sélectionner les autorisations :

Type d’autorisations : « Autorisations déléguées »

Cocher « offline_access »

Cocher « openid »

Figure 13 Ajout des autorisations des API

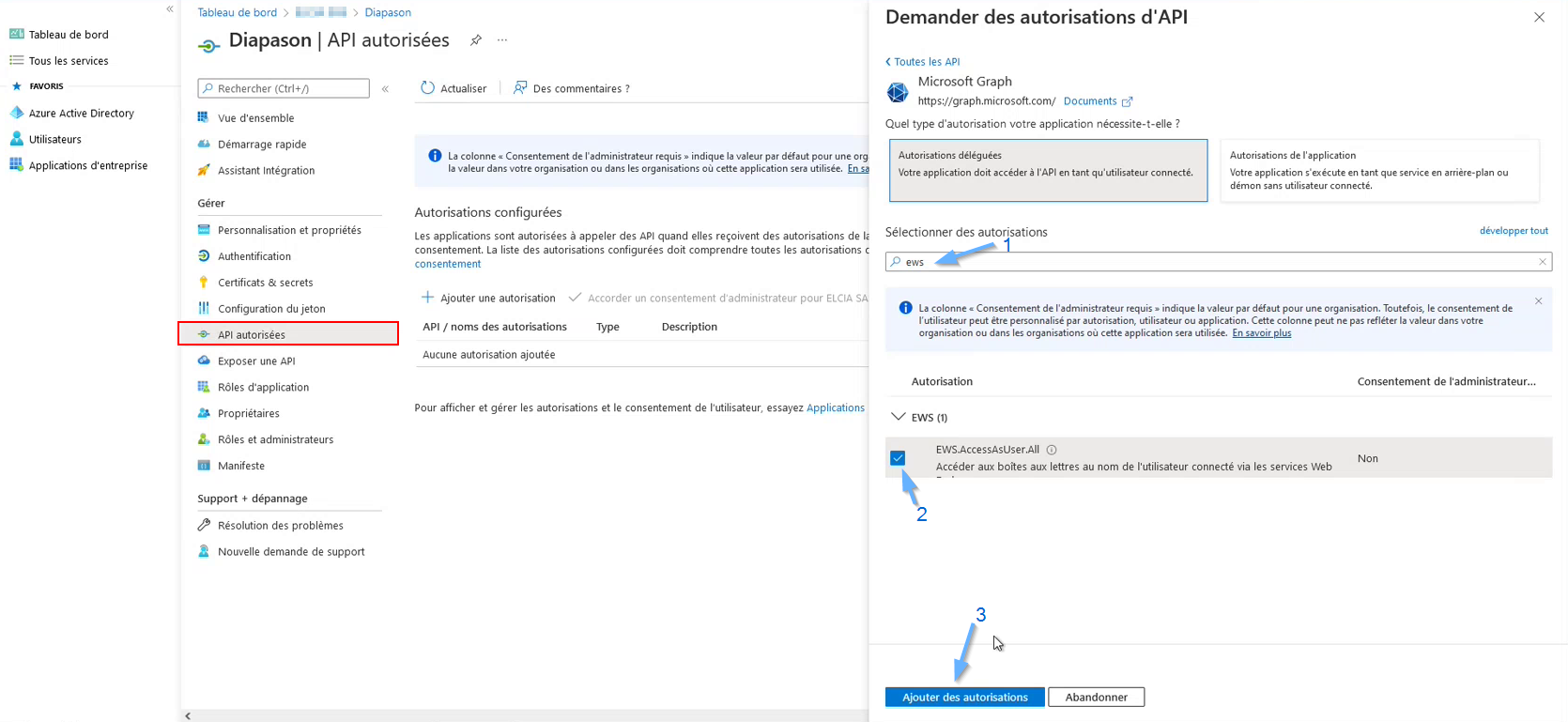

Il faut ajouter une autre autorisation en passant par la recherche :

Entrer « ews » dans la zone de recherche

Cocher « EWS.AccessAsUser.All

Cliquer sur « Ajouter des autorisations »

Figure 14 Ajout des autorisations des APi - suite

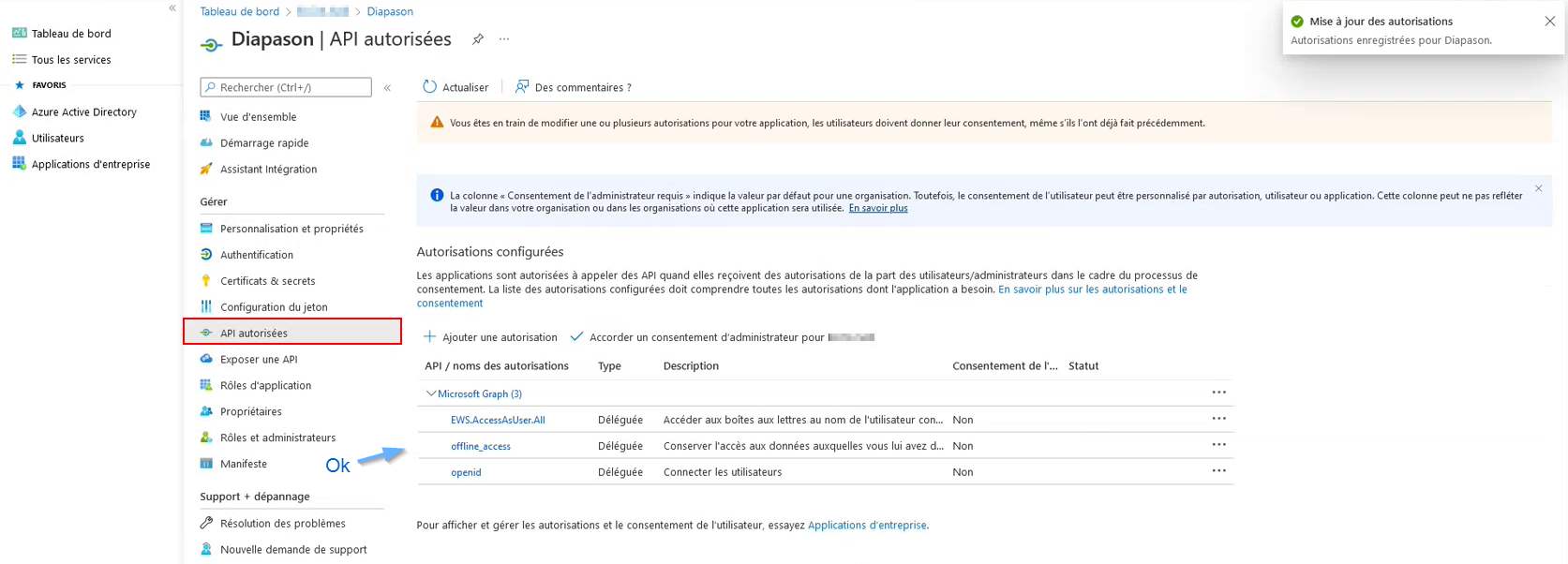

On va alors revenir sur la liste des API autorisées où vont voit celles que l’on vient d’ajouter :

Figure 15 API autorisées à jour

Paramètres d’authentification

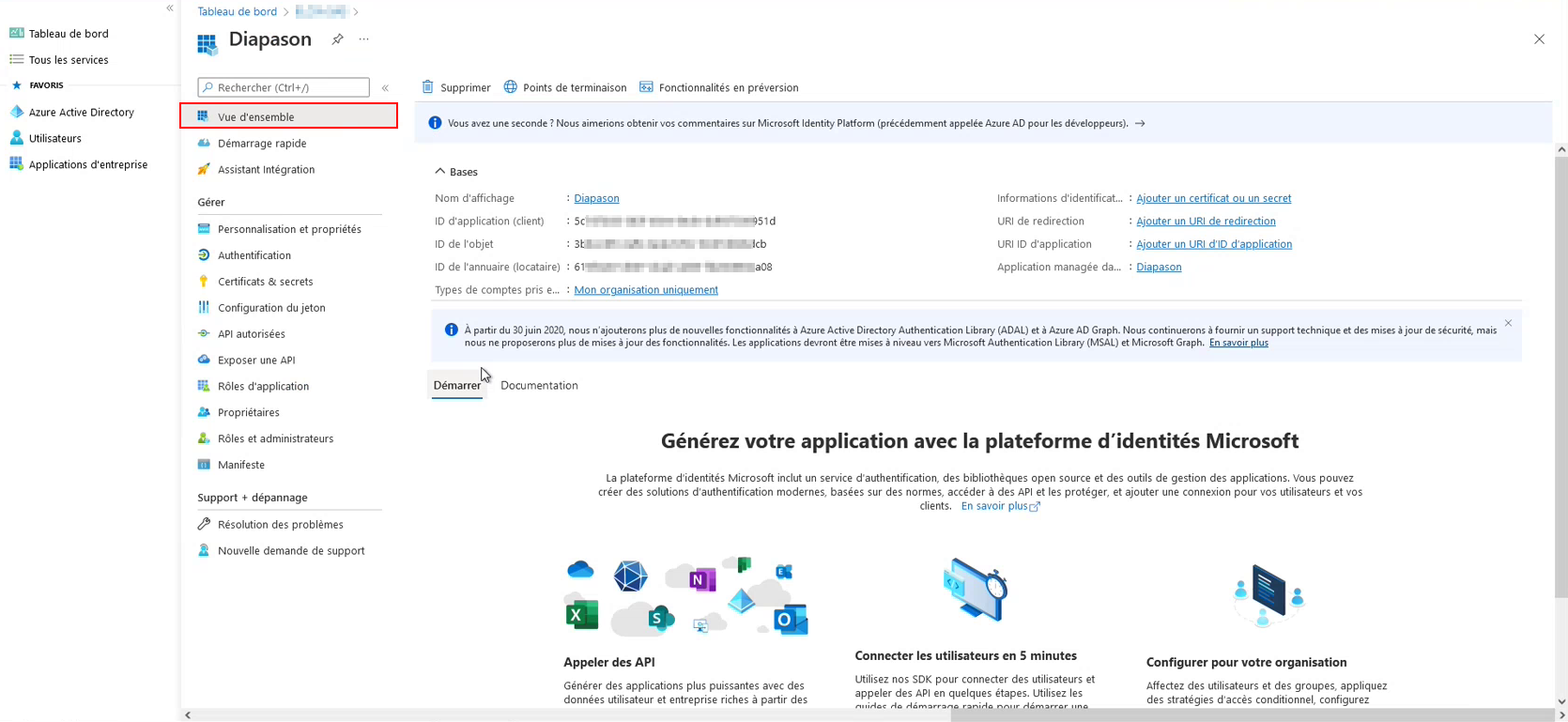

Revenir sur la vue d’ensemble de l’inscription d’application et :

Choisir « Authentification »

Figure 16 Inscription application

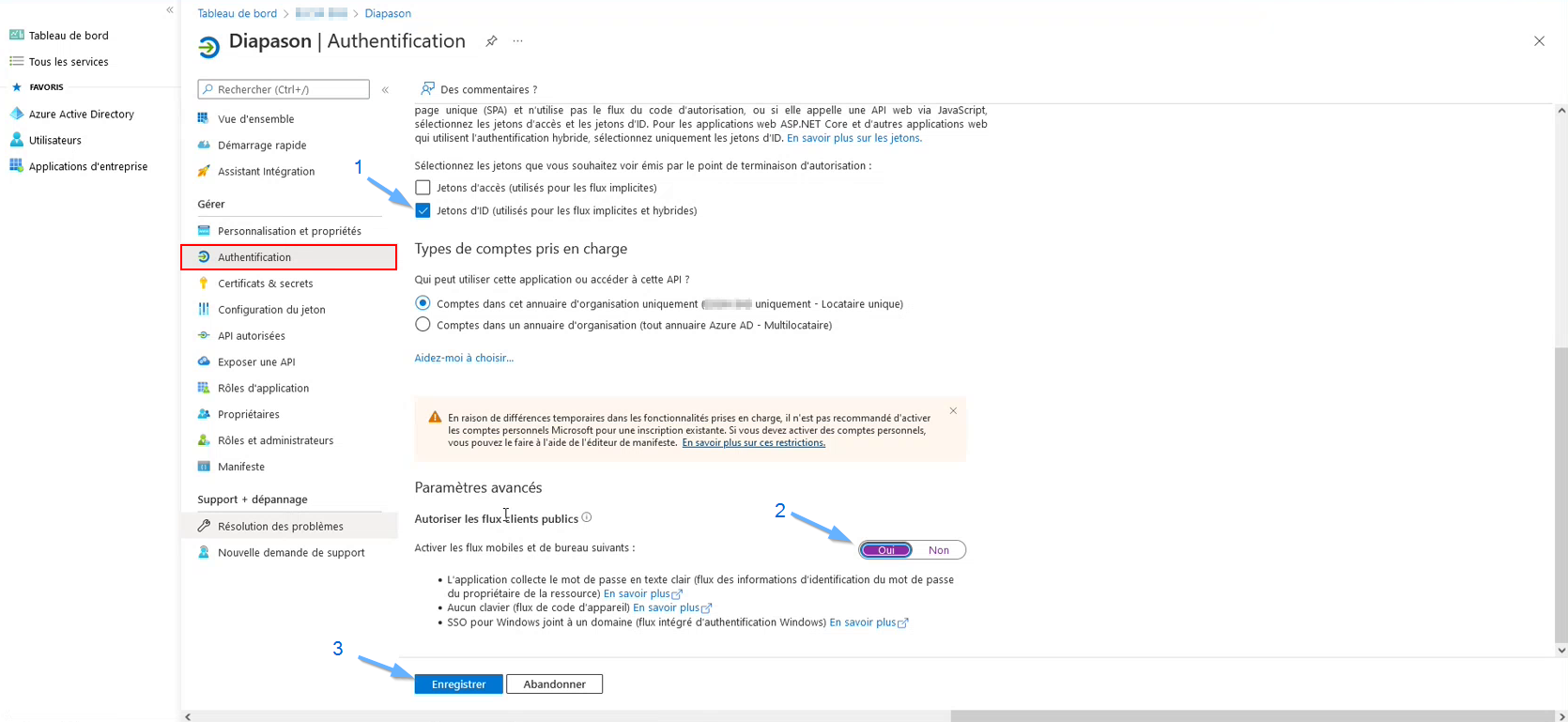

Modifier les paramètres :

Cocher « Jetons d’ID (utilisés pour les flux implicites et hybrides)

Types de comptes pris en charge : « Comptes dans cet annuaire »

Autoriser les flux clients publics : « oui »

Cliquer sur « Enregistrer »

Figure 17 Authentification

Demandes d’approbation

Principe

Après avoir créé l’application Azure AD, on pourra utiliser le TenantID et le ClientID pour demander un jeton d’accès depuis un logiciel/application client (Ex : Diapason).

La demande est faite au nom d’un utilisateur Azure AD.

Lors de la première demande un administrateur Azure AD doit approuver l’accès aux API de l’application.

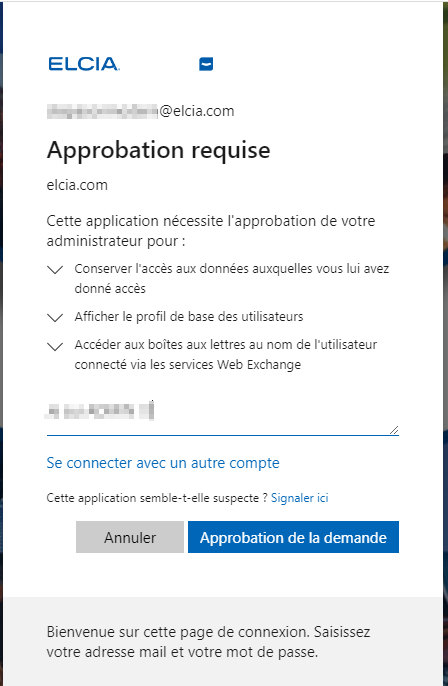

Demande d’approbation par l’utilisateur

Depuis le logiciel/application client (Ex : Diapason), on va initialiser le jeton.

A ce moment-là, on va ouvrir un navigateur web pour s’authentifier avec son compte utilisateur Azure AD.

La fenêtre suivante va s’afficher pour indiquer que l’on va envoyer une demande d’approbation à un administrateur

Figure 18 Demande approbation

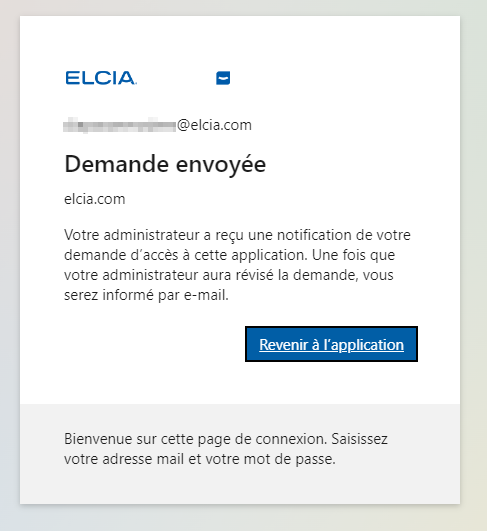

Puis l’envoi est confirmé :

Figure 19 Confirmation envoi demande approbation

Approbation par un administrateur

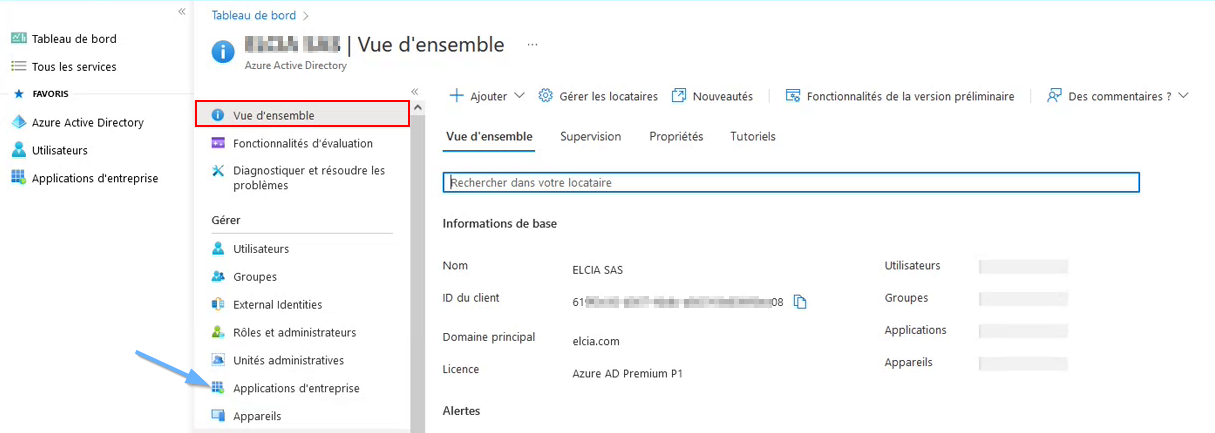

L’administrateur va aller sur Azure AD et arriver sur la vue d’ensemble pour son entreprise :

Il faut alors choisir « Applications d’entreprise »

Figure 20 Vue d’ensemble de l’entreprise

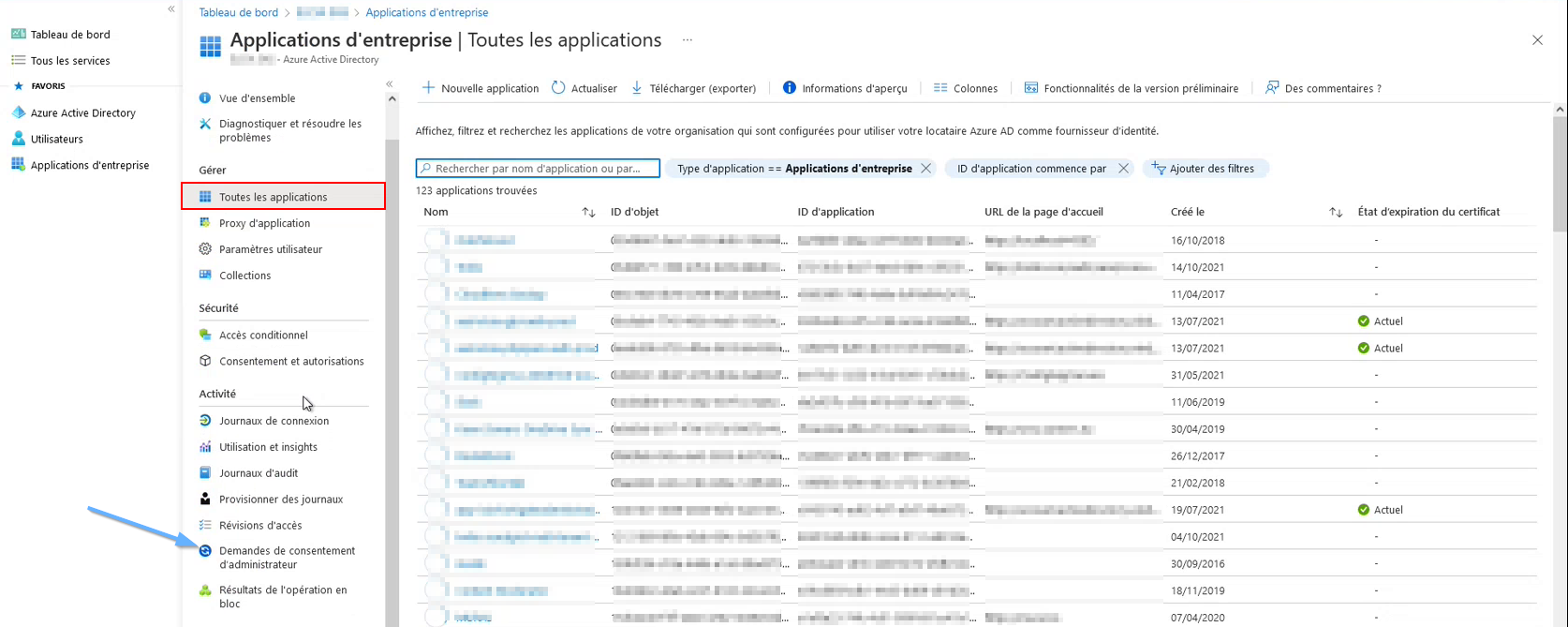

On arrive sur la liste de toutes les applications où on va :

Choisir « Demandes de consentement d’administrateur »

Figure 21 Toutes les applications

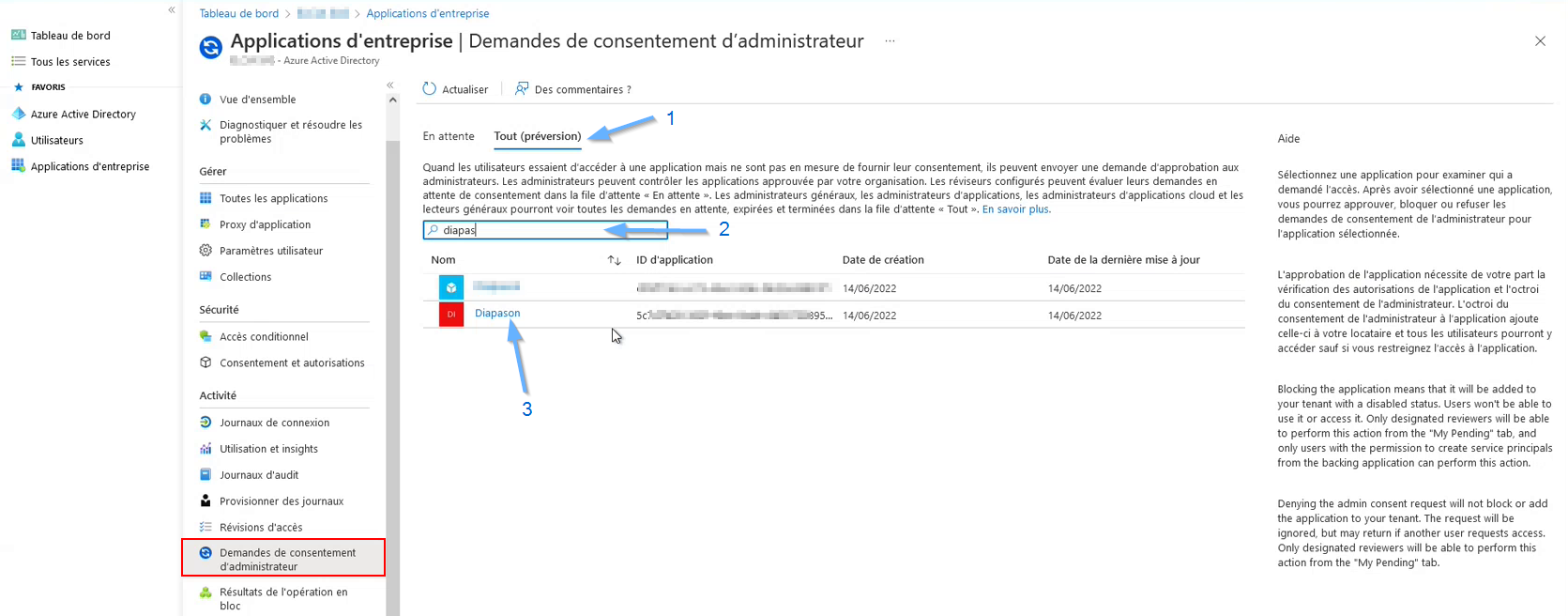

Les demandes de consentement s’affichent :

Aller dans l’onglet « Tout »

Saisir le nom de l’application dans la zone de recherche

Cliquer sur le nom de l’application

Figure 22 Demandes de consentement – choix application

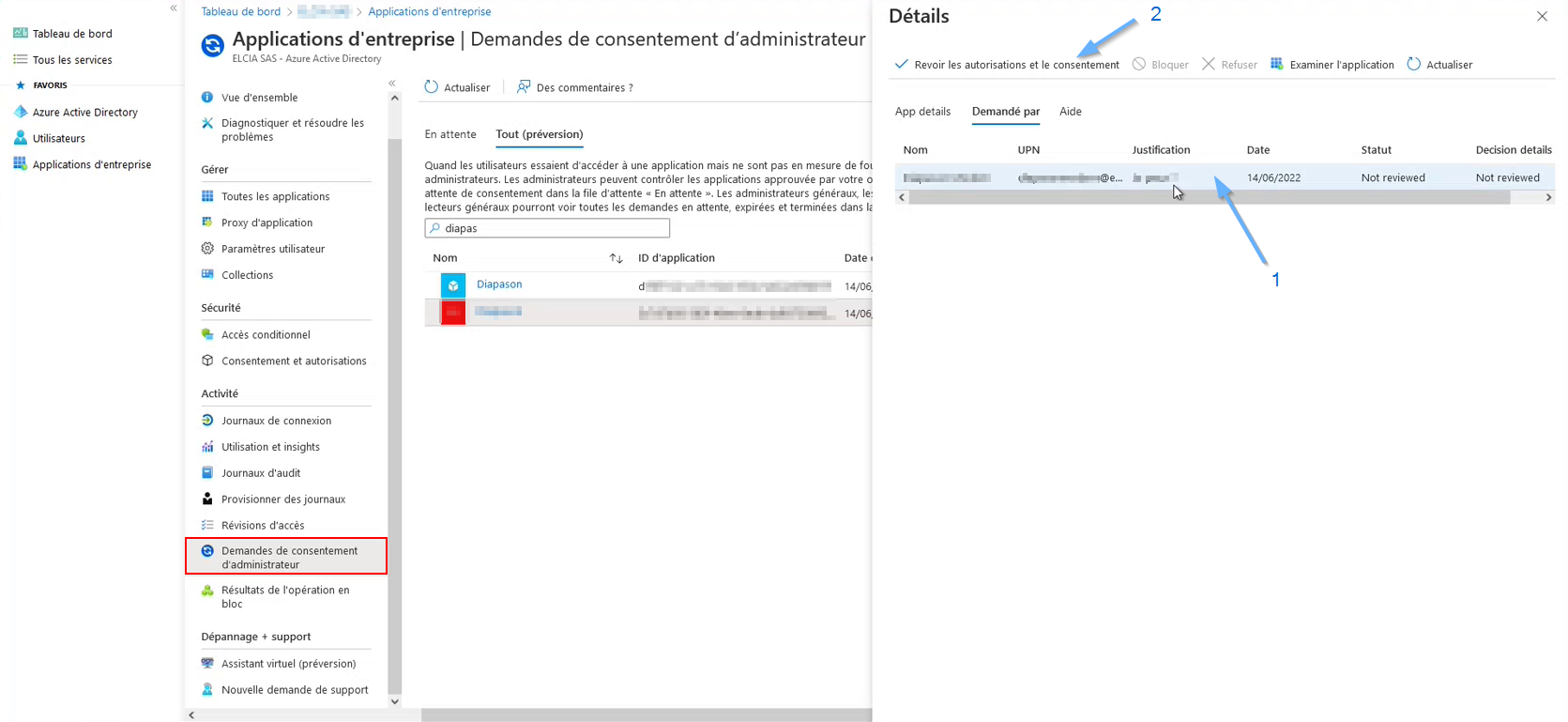

Une zone s’affiche à droite avec la liste des demandes pas encore validées/refusées :

Sélectionner la demande

Cliquer sur « Revoir les autorisations et le consentement »

Figure 23 Demandes de consentement – liste

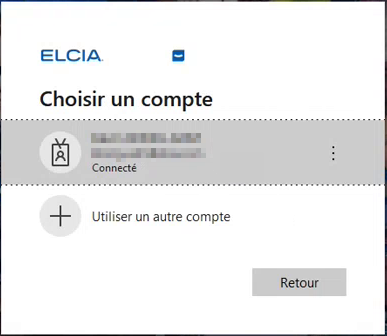

Une autre fenêtre de navigateur s’ouvre pour choisir le compte avec lequel on veut valider la demande :

Figure 24 Demandes de consentement – choix compte admin

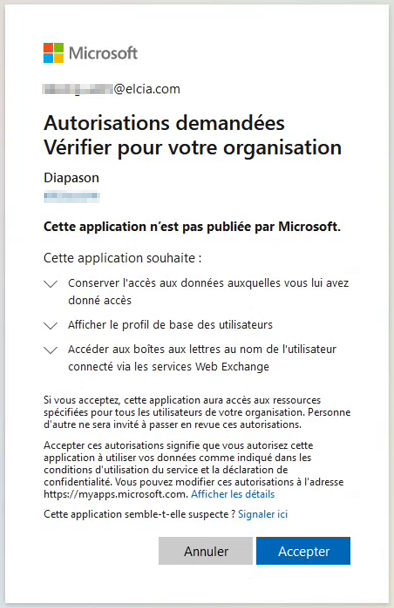

Une explication s’affiche. Il ne reste plus qu’à accepter :

Figure 24 Demandes de consentement – accepter